Вступить в наш чат

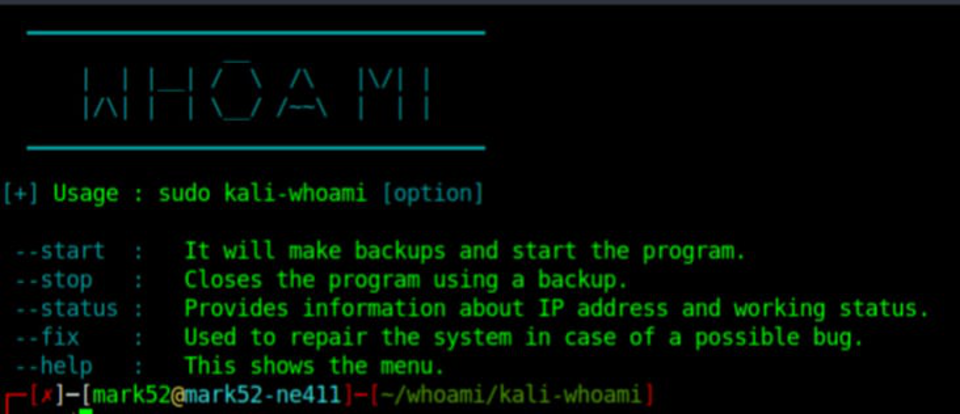

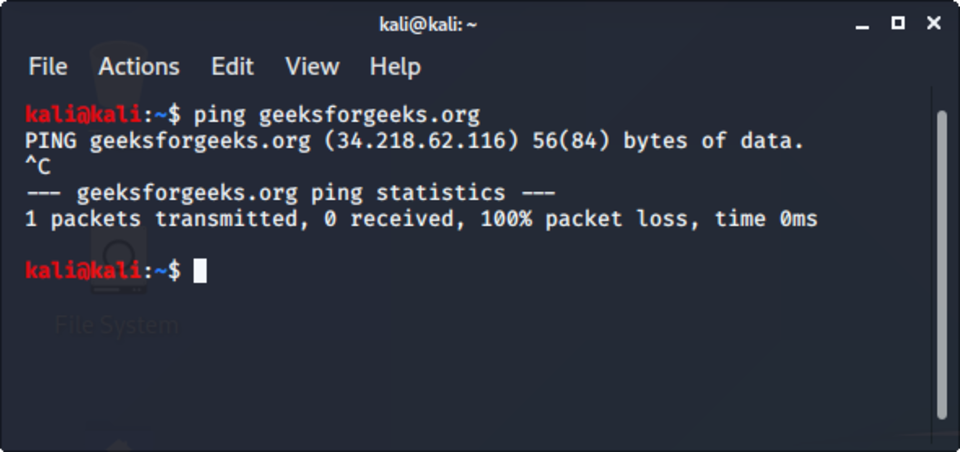

Кибербезопасность — это процесс предотвращения хакерских атак на системы, подключенные к Интернету, такие как компьютеры, сайты, мобильные устройства и данные. Методы предотвращения кибератак постоянно развиваются, как и сами угрозы. Вы должны знать о всех последних новшествах, чтобы уметь защищать свое личное пространство от угроз из вне.

● Используйте брандмауэр и антивирусное программное обеспечение

Самый распространенный способ остановить злонамеренные атаки — использовать антивирус. Антивирусное программное обеспечение предотвращает проникновение троянов и других киберопасностей в вашу систему. Используйте антивирусное программное обеспечение от проверенных поставщиков и оставьте в своей системе только один антивирусный пакет, так ваши данные останутся под защитой.

Использование брандмауэра имеет решающее значение для защиты ваших данных от вредоносных угроз. Брандмауэр помогает остановить хакеров, вирусы и другие нежелательные действия в Интернете, регулируя трафик, которому разрешен доступ к вашему устройству.

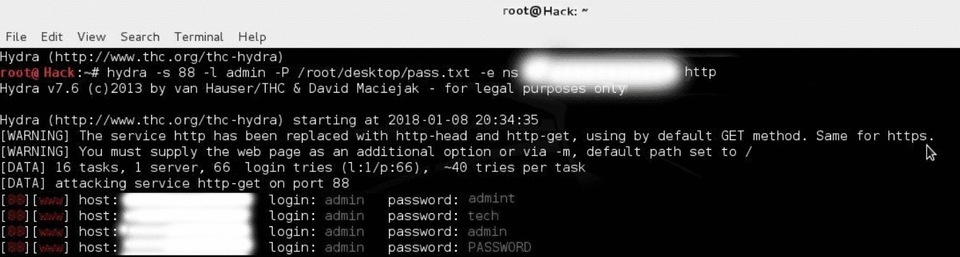

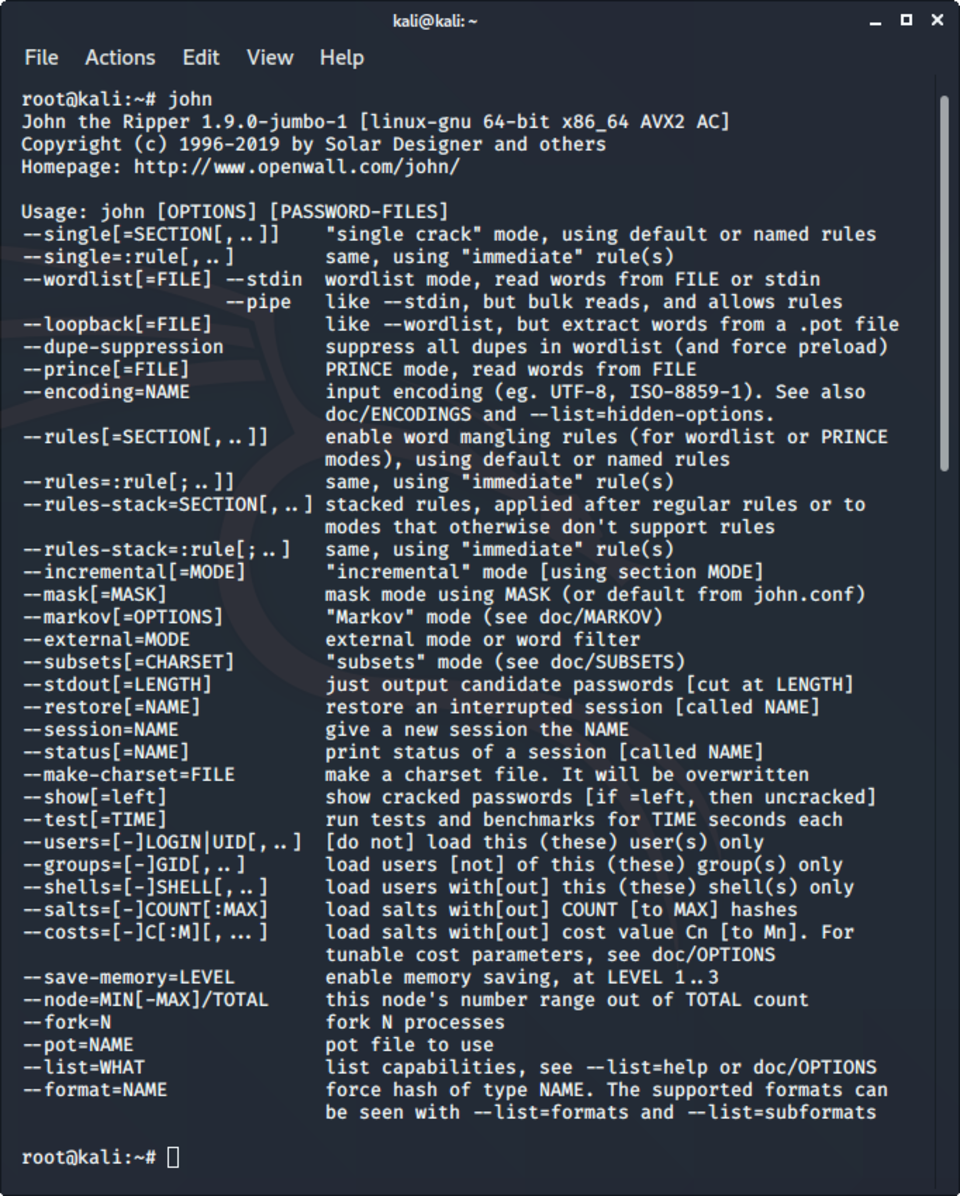

● Создавайте надежные пароли

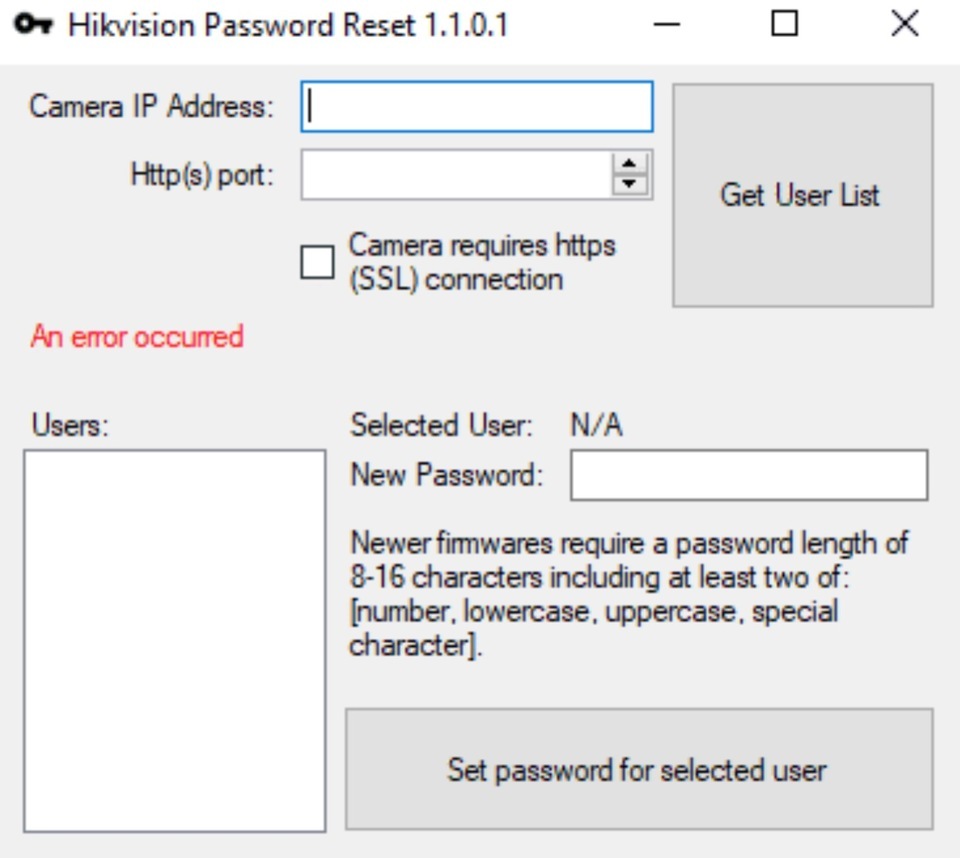

Скорее всего, вы и так уже знаете, что создание надежных паролей имеет решающее значение для безопасности в Интернете. Использование паролей жизненно важно для предотвращения доступа хакеров к вашим данным!

Откажитесь от простых слов и словосочетаний, не используйте типичные фразы (клички животных, дни рождения и т.д.) Вместо этого выберите что-то более сложное, состоящее минимум из восьми и максимум из 64 символов.

Минимум четыре символа, одна цифра, одна заглавная буква, одна строчная буква и символы &%#@ не допускаются в пароле.

Каждый раз используйте другой пароль.

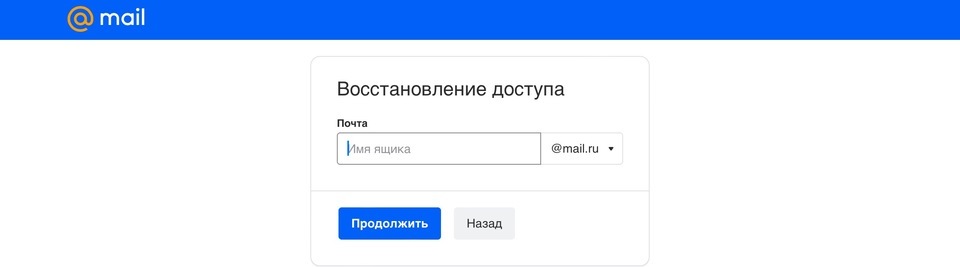

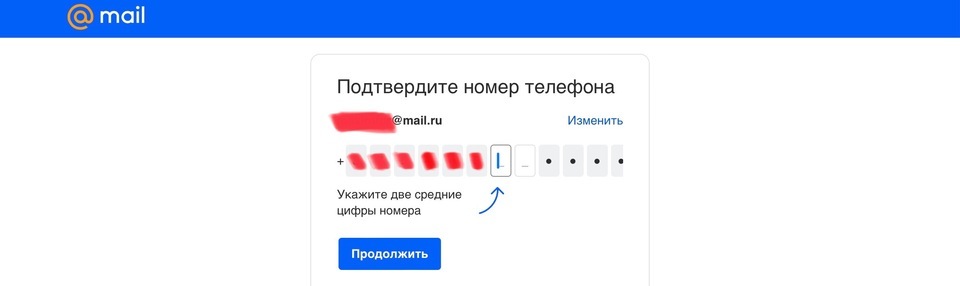

Если вы забыли свой пароль, сбросьте его. Но так же меняйте его раз в год, а лучше каждые 2 месяца.

Не размещайте подсказки паролей везде, где их могут увидеть хакеры. Лучше держите пароль в голове.

● Используйте многофакторную или двухфакторную аутентификацию

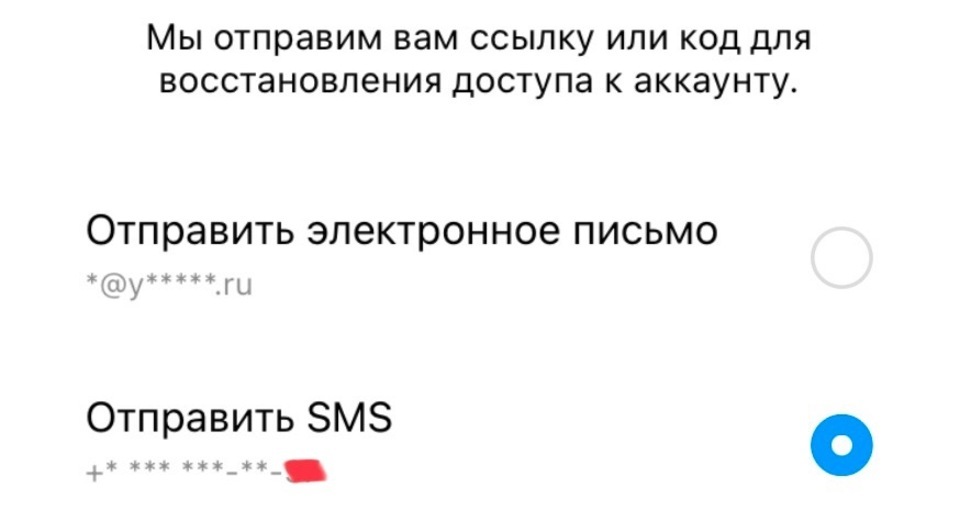

Двухфакторная или многофакторная аутентификация — это услуга, которая повышает безопасность обычного метода онлайн-аутентификации - пароля. При использовании двухфакторной аутентификации вам потребуется ввести вторую форму идентификации, такую как код, полученный на мобильное устройство, отдельный пароль или даже отпечаток пальца. При многофакторной аутентификации вы должны выполнить более двух различных процедур аутентификации после предоставления своего логина и пароля.

Не рекомендуется устанавливать только SMS для двухфакторной аутентификации, поскольку вредоносное ПО может использоваться для атак на мобильные телефонные сети и компрометации данных.

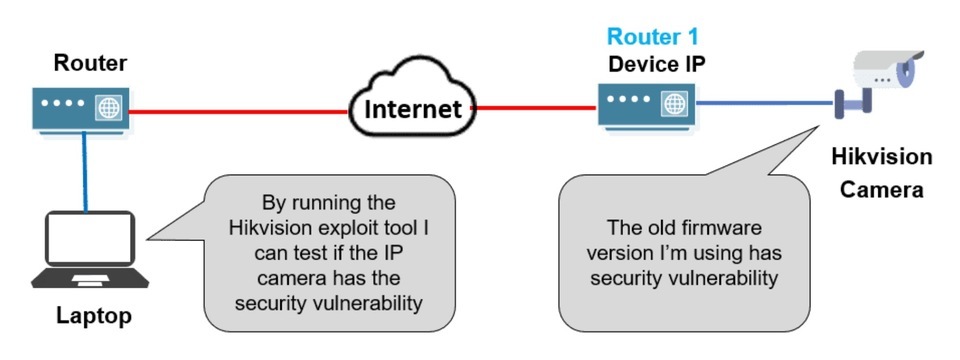

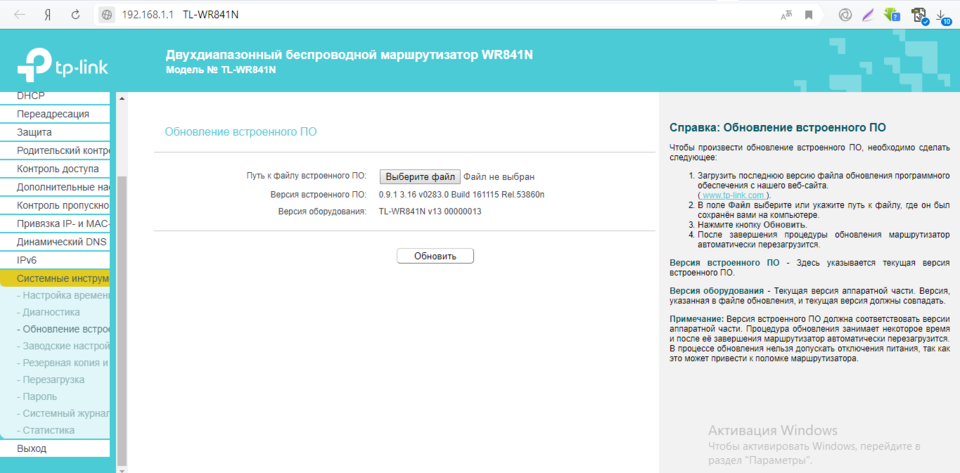

● Регулярно обновляйте программное обеспечение

Атаки программ-вымогателей представляют серьезную угрозу как для обычных пользователей, так и для компаний. Одной из наиболее важных рекомендаций по кибербезопасности является исправление устаревшего программного обеспечения, включая операционные системы и приложения. Это помогает устранить важные бреши в системе безопасности, которые злоумышленники используют для получения доступа к вашим устройствам. Вот несколько простых советов, которые помогут вам:

Активируйте автоматические обновления системы вашего устройства.

Убедитесь, что ваш браузер автоматически устанавливает обновления безопасности.

Обновите плагины в своих браузерах, такие как Flash и Java.

● Обеспечьте безопасность вашей личной информации, позволяющей установить личность (PII)

Личная идентифицируемая информация (PII) — это любые данные, которые киберпреступник может использовать для обнаружения или идентификации конкретного человека. Имя, адрес, номер телефона, дата рождения, номер социального страхования, адрес, информация о местоположении и любые другие данные о цифровой или физической личности являются PII.

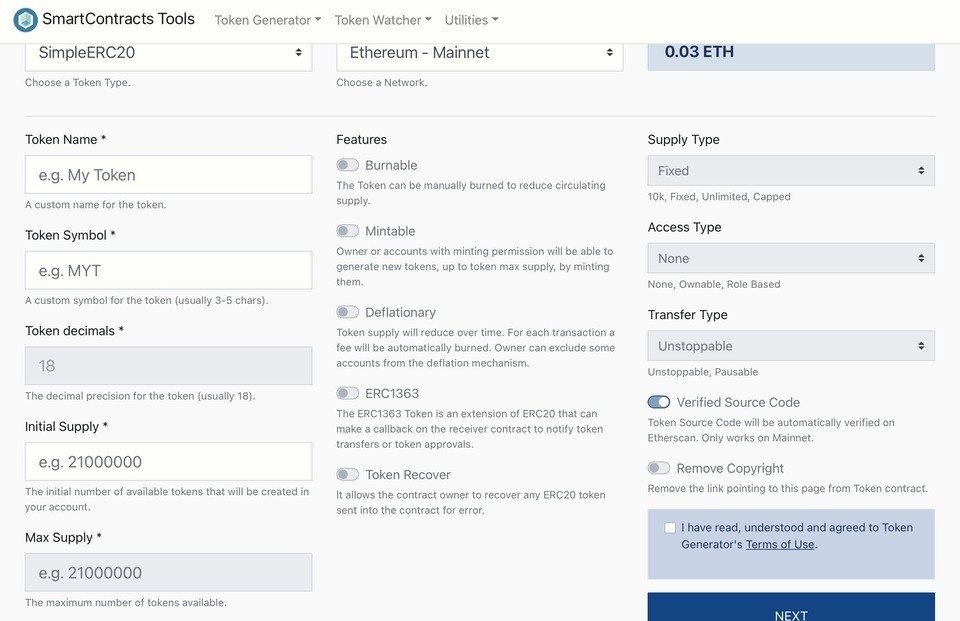

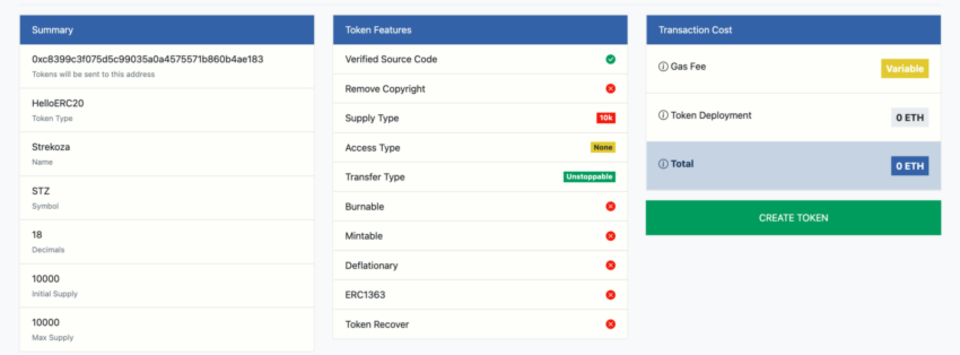

● Безопасность блокчейна

Одной из новейших технологий кибербезопасности, которая набирает популярность, является безопасность блокчейна. В основе работы технологии блокчейн лежит идентификация между участниками транзакции. Как и технология блокчейна, одноранговые сети являются основой кибербезопасности блокчейна.

Каждый участник блокчейна отвечает за подтверждение точности добавляемых данных. Блокчейны также являются нашим лучшим вариантом для защиты данных от компрометации, поскольку они создают практически неуязвимую сеть хакеров. Таким образом, объединение блокчейна и ИИ может обеспечить надежный метод проверки для предотвращения любых киберрисков.

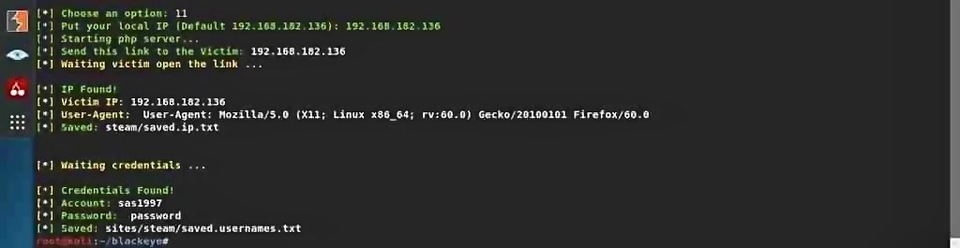

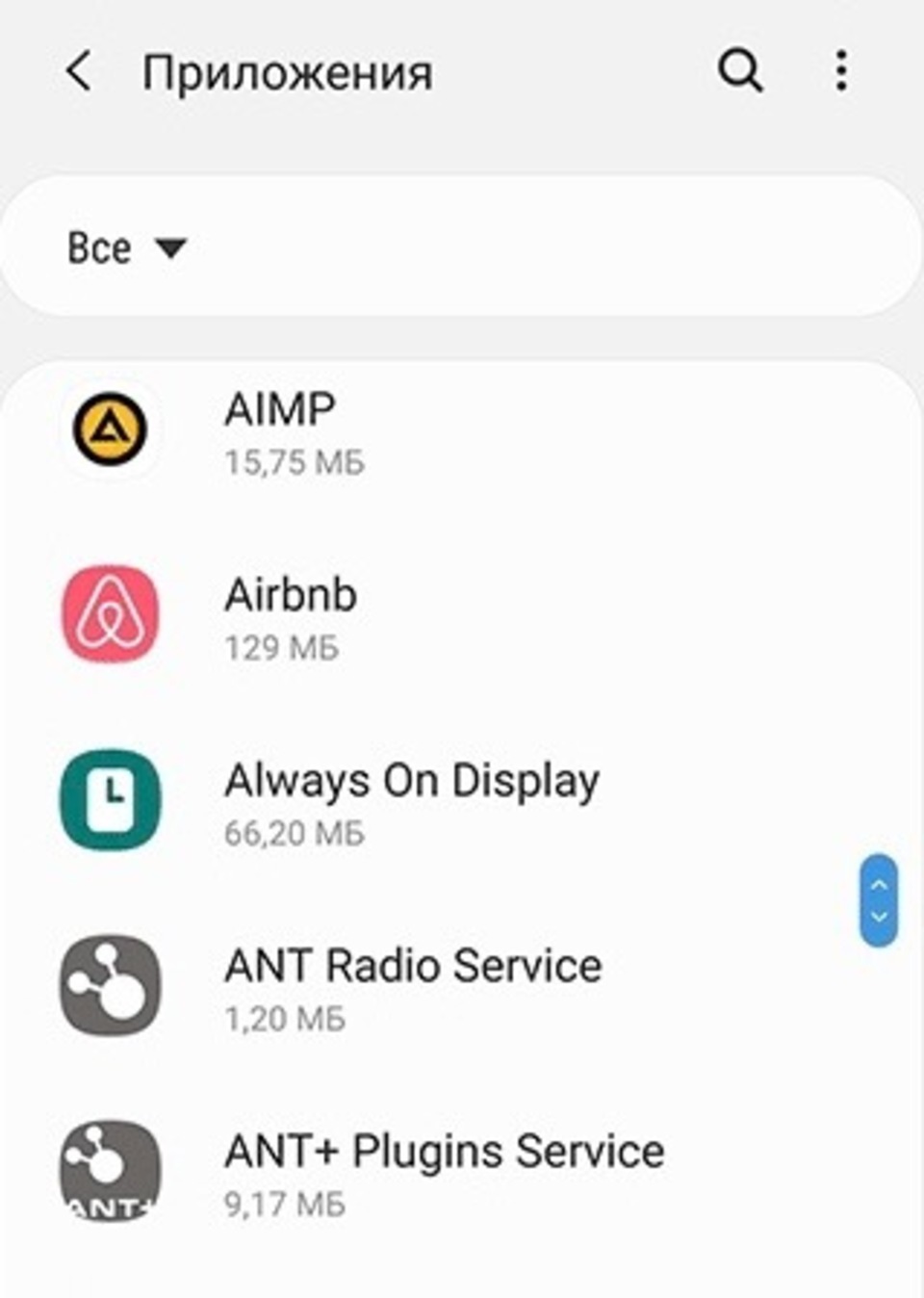

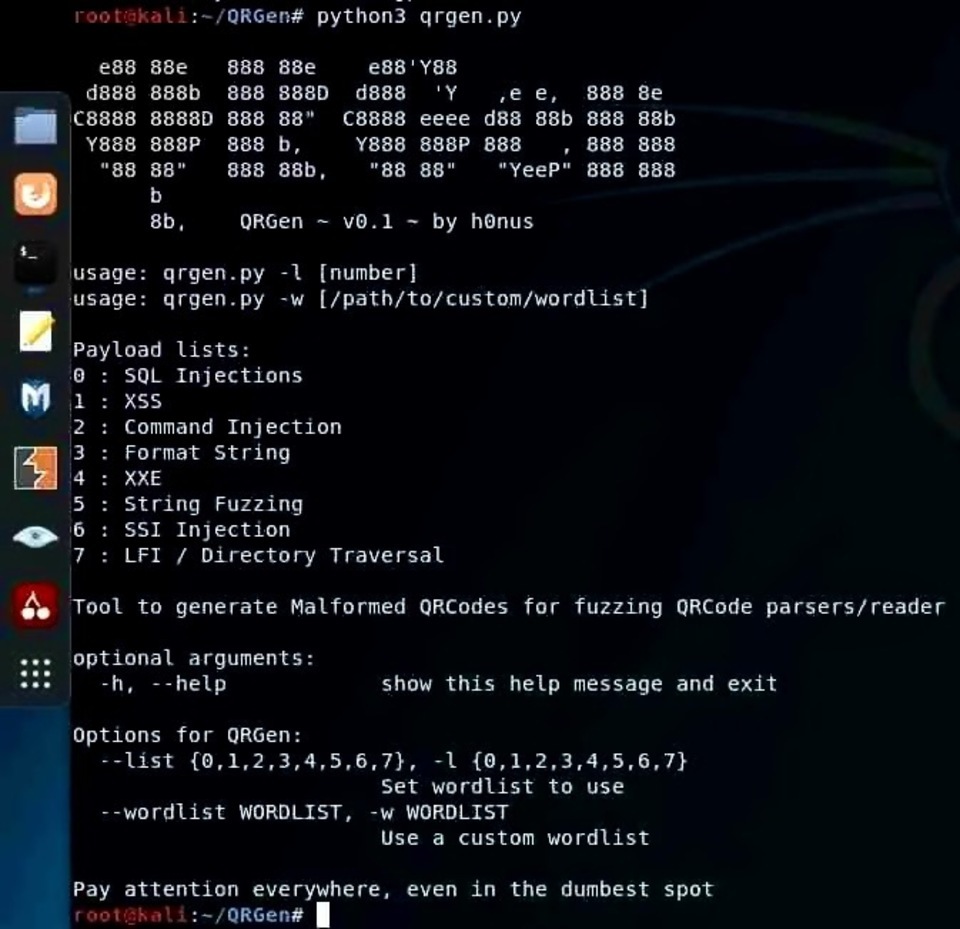

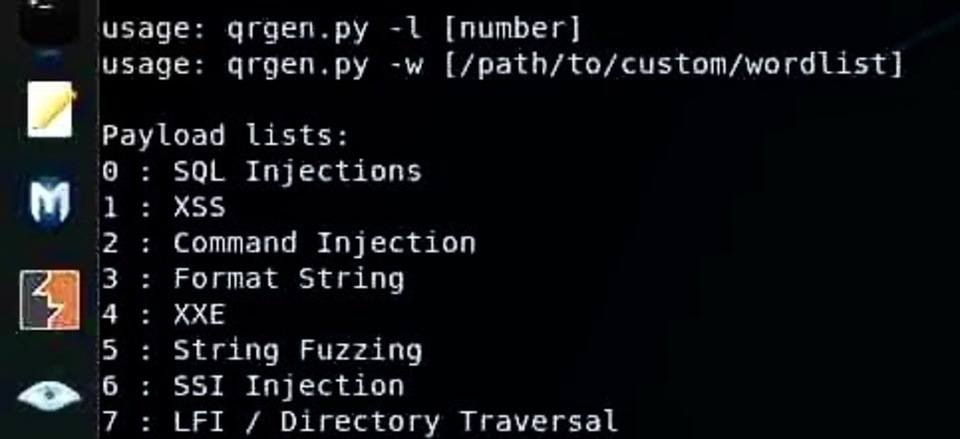

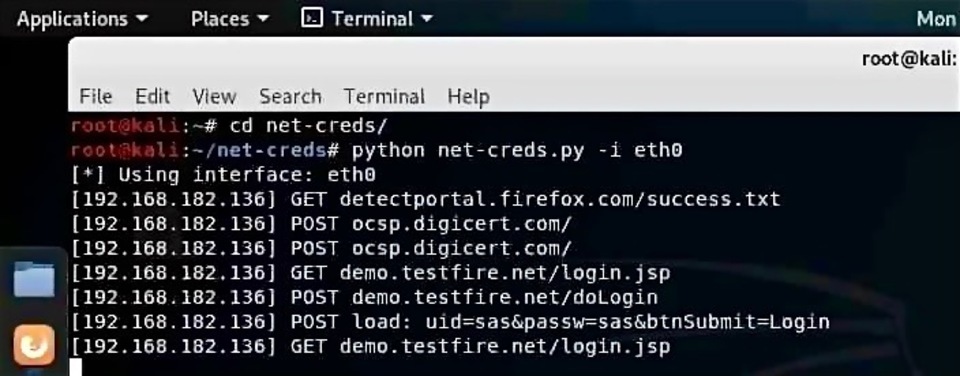

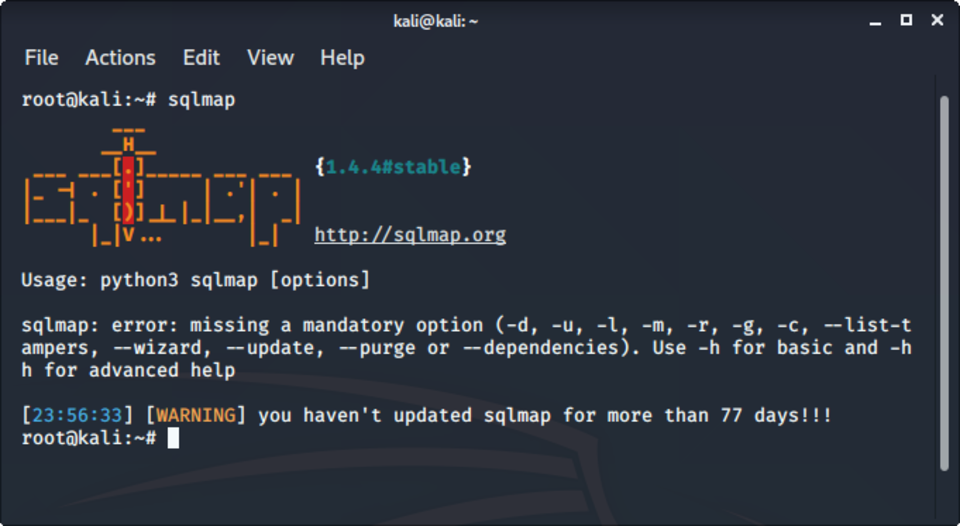

● Утечка информации через приложения

Безопасность данных — огромная проблема, и любая организация, независимо от ее размера или сферы деятельности, может серьезно пострадать. Большинство утечек данных происходит через приложения, которые являются основными векторами. Что случиться, если ваши данные будут скомпрометированы? Утечка конфиденциальной информации происходит, когда данные непреднамеренно становятся доступными в Интернете. Это означает, что киберпреступник может быстро получить несанкционированный доступ к конфиденциальным данным.

Иногда обнаруживаются ошибки приложений. Большинство проблем вызвано недостатками и ошибками в дизайне программы, исходном коде или компонентах программы. Ошибки могут привести к сбою программного обеспечения, зависанию машины или иметь более тонкие последствия. Поэтому особое внимание стоит уделить приложениям и тем данным, которые вы разрешаете обрабатывать тому или иному приложению. Намного лучше свести к минимуму или вообще исключить какой-либо доступ для приложений, запрашивающих разрешение.

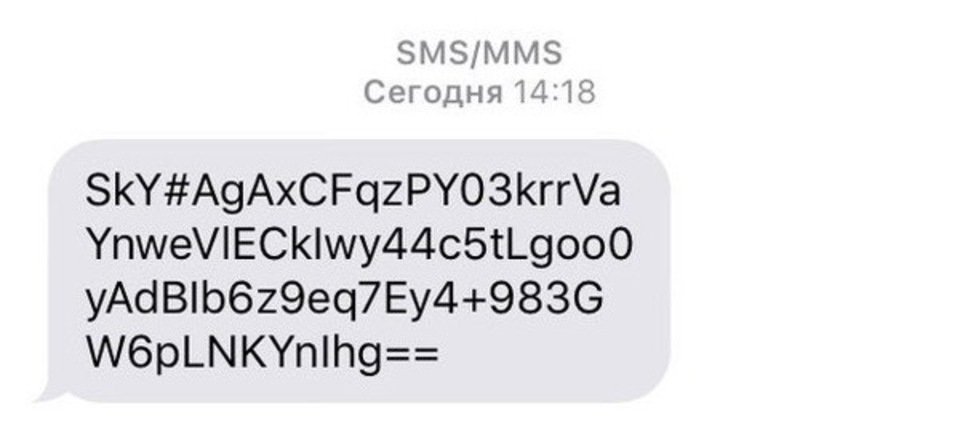

● Шифрование данных и предотвращение потери данных (DLP)

Потеря данных происходит, когда ценная или конфиденциальная информация на компьютере скомпрометирована из-за кражи, повреждения программы, хакеров, вирусов, человеческой ошибки или перебоев в подаче электроэнергии. Кроме того, причиной могут быть повреждения, механическая неисправность или иные дефекты. Часто бывает, что данные повреждены или случайно удалены, что приводит к «потере» данных. Например, падение жесткого диска ноутбука может быстро привести к утечке или повреждению данных из-за вирусов или вредоносного программного обеспечения.

Необходимо шифровать данные, чтобы это предотвратить. Шифрование данных — это метод обеспечения безопасности, при котором информация шифруется таким образом, что только пользователь и правильный ключ шифрования могут получить к ней доступ или расшифровать ее. Для шифрования данных доступно множество технологий, и AES, RSA и DES — лишь некоторые из них.

Заключение

Технологии регулярно и безостановочно развиваются, что в конечном итоге приводит к кибератакам. По мере того, как утечки данных, программы-вымогатели и взломы становятся все более частыми, происходит и усовершенствования в тенденциях киберзащиты. Здесь имеет смысл постоянно выявлять для себя и применять передовые технологии кибербезопасности для повышения безопасности и анонимности в Интернете.

.gif?updatedAt=1761081649341)

.gif?updatedAt=1761081649415)