- Статус

- Offline

- Регистрация

- 6 Янв 2015

- Сообщения

- 1,180

- Реакции

- 457

- Депозит

- 0р

- Покупки через Гарант

- 0

- Продажи через Гарант

- 2

Телефонные шифраторы находят все более широкое применение для решения задач безопасности ведения переговоров на каналах связи сети общего пользования. На этапе выбора телефонной аппаратуры засекречивания потребитель, как правило, располагает ограниченной информацией, относящейся к реализованным криптографическим алгоритмам и числу ключевых установок. Такие важные для пользователя характеристики, как время вхождения шифраторов в синхрониза- цию, параметры рече-преобразующих устройств или вокодеров не всегда соответствуют заявлен- ным данным или отсутствуют.

В статье рассмотрены вопросы тестирования средств засекречивания c целью получения реальных характеристик защищенной речевой связи.

Характеристики телефонных шифраторов

Зарубежными и российскими компаниями-разработчиками в последние годы представлено для коммерческого применения значительное количество образцов телефонных шифраторов. Основная цель средств засекречивания речевой информации – преобразование исходного речевого сигнала по заданному закону для достижения минимальной остаточной разборчивости, а также обеспечение значительного пространства ключей и высокой стойкости засекреченного сигнала к криптоанализу .

Российскими специалистами телефонные шифраторы коммерческого применения по способу защиты речевого сигнала (Р.С.) принято делить на два класса: аналогового типа (с использованием рече-преобразующего устройства и шифратора) и дискретного типа — выделение параметров Р.С., представленных в цифровом виде на основе вокодеров, с последующим шифрованием.

Зарубежные криптографы аппаратуру засекречивания также разделяют на Аналоговую (Scramblers) и Цифровую — Digital Voice Protection (DVP). Аналоговая аппаратура (Scramblers) включает 4 вида засекречивающих преобразований:

Возможность отдельных телефонных шифраторов помимо засекречивания переговоров обеспечивать криптографическую защиту факсимильной информации выводят их в разряд эффективных универсальных средств защиты нетекстовой информации корпоративных систем связи. На рис. 1 представлен внешний вид телефонного шифратора Snapfone (Израиль, Snapshield, Ltd).

Данные компании-разработчика по шифратору Snapfone:

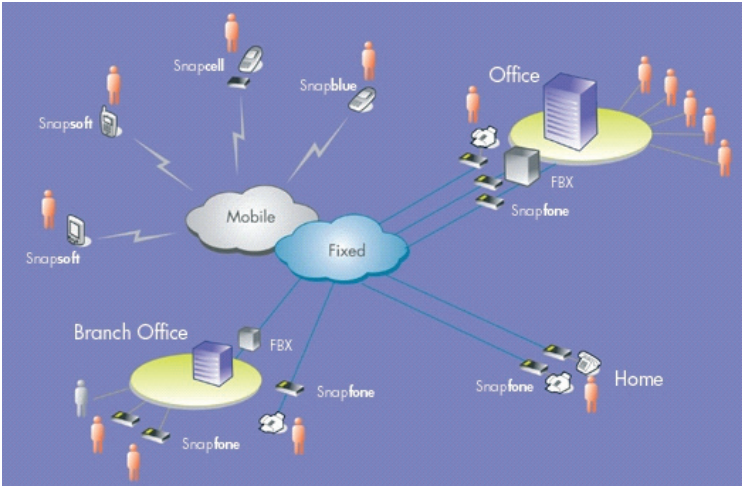

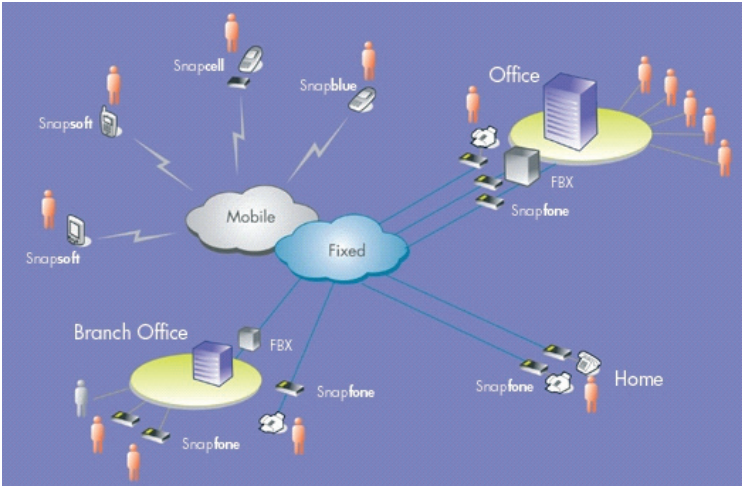

Рис. 2. Структура защищенной корпоративной системы связи с использованием шифраторов семейства Snap

Данные компании-разработчика по телефонному шифратору «Орех-2» (Украина):

На кафедре «Информационная безопасность» МГТУ им. Н.Э. Баумана выполнены поисковые исследования, в ходе которых разработана методика тестирования телефонных шифраторов с использованием стенда аппаратно-программных средств.

Методика включает в себя многоканальную регистрацию открытых речевых сигналов, засекреченных линейных передач и восстановленной речи с их последующим многоуровневым вейвлет-анализом.

Аппаратные средства стенда:

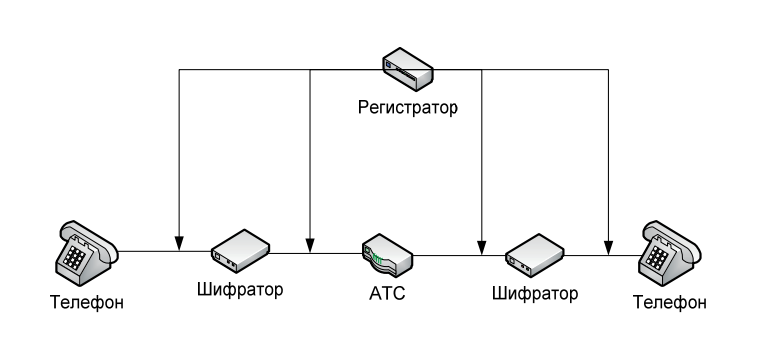

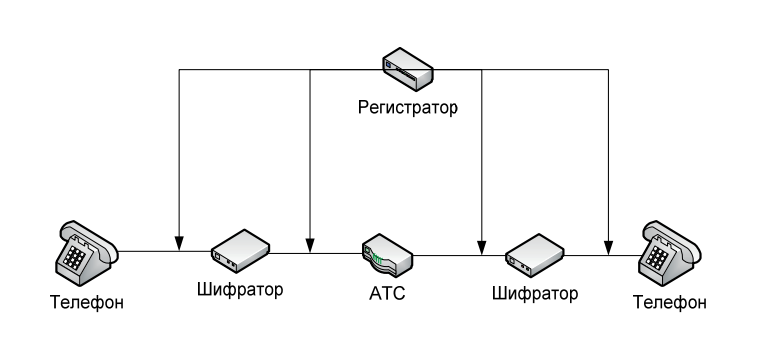

Рис. 3. Структура стенда тестирования

Программные средства:

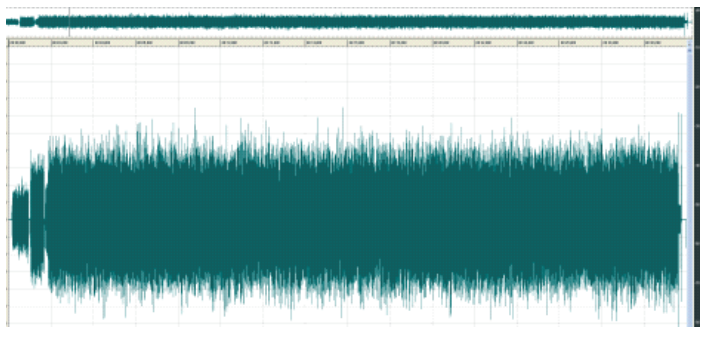

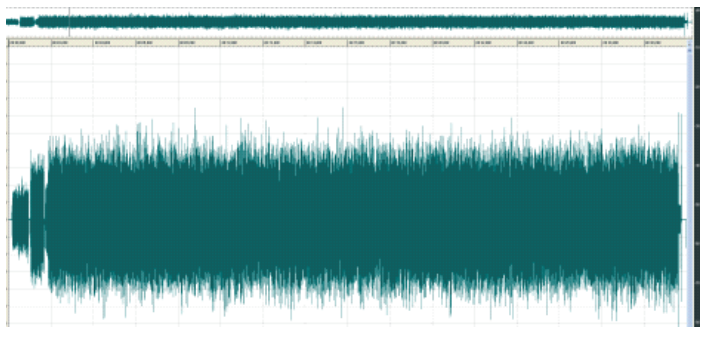

Рис. 4. Сигнал линейной передачи шифратора Snapfone

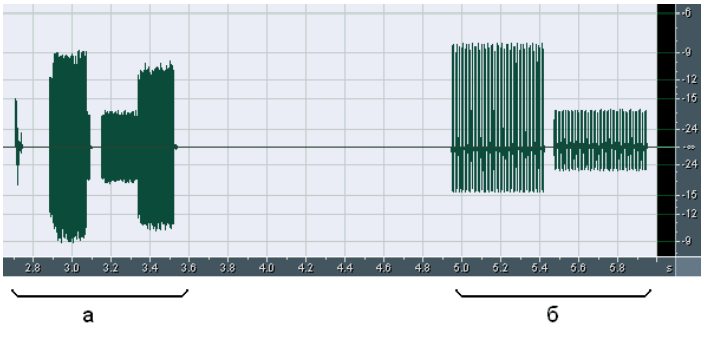

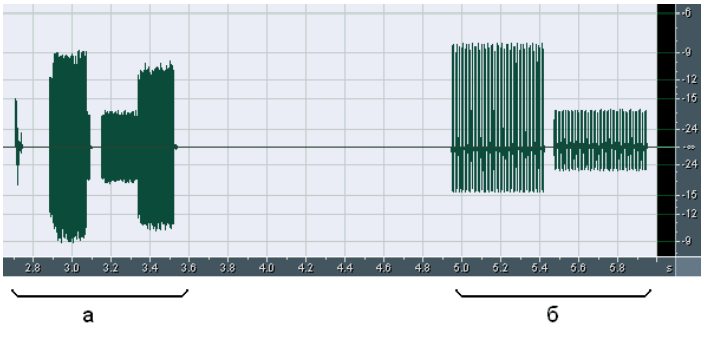

Результаты тестирования шифратора «Орех-2» На рис. 5 представлен «стартовый» сигнал синхронизации шифратора «Орех-2» (части «а», «б»).

Рис. 5. «Стартовый» сигнал синхронизации шифратора «Орех-2» (части «а», «б»)

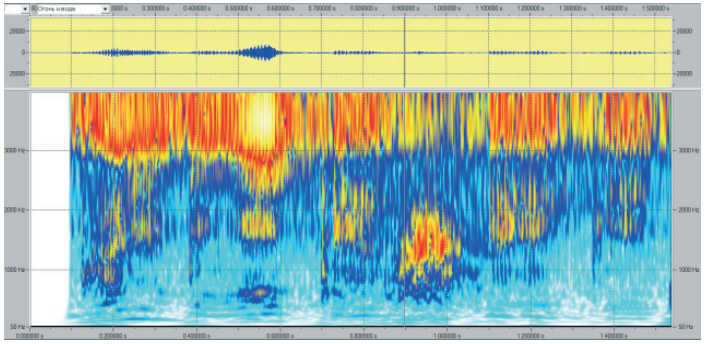

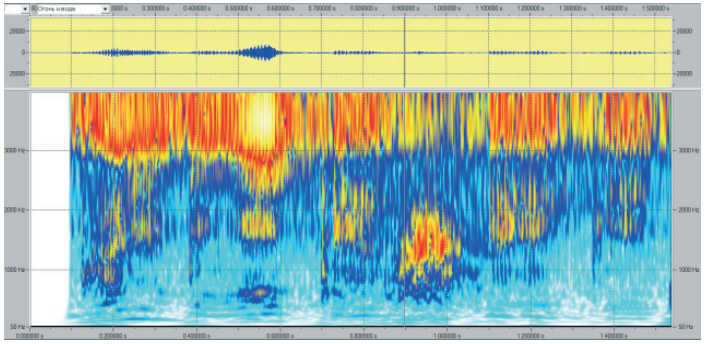

На рис. 6 представлена структура линейной передачи шифратора «Орех-2». В начале и конце кадра видны сигналы «подсинхронизации» с частотой 2100 Гц. Наблюдаются временные перестановки кадровой структуры и инверсия речевого сигнала.

Рис. 6. Вейвлет-сонограмма линейной передачи шифратора «Орех-2»

По результатам тестирования шифратора «Орех-2» можно сделать следующие выводы.

1. Телефонный шифратор относится к аппаратуре аналогового типа (Scramblers). Вид преобразований — временные перестановки (TDS) с общей инверсией сигнала, в отличие от данных разработчика: частотно-временные перестановки (TFS).

2. Речепреобразующее устройство обеспечивает достаточно высокое качество восстановленного сигнала.

3. Время вхождения в синхронизацию не превышает 10 сек.; задержка речевого сигнала в режиме засекречивания составляет 0.64 сек., что в два раза превышает данные разработчика. (Известно, что «комфортные» условия переговоров абонентов обеспечиваются в том случае, если задержка речи не превышает 0.3 сек.

Программа засекречивания речевых сигналов WAVELET-FONE Разработка кафедры «Информационная безопасность» МГТУ им. Н.Э. Баумана предназначена для обеспечения безопасности речевой связи на коммутируемых телефонных каналах сети общего пользования. Засекречивание передаваемой информации осуществляется многоуровневым вейвле преобразованием речевого сигнала по заданному ключу с последующим его восстанов- лением на приемном конце.

Основные характеристики:

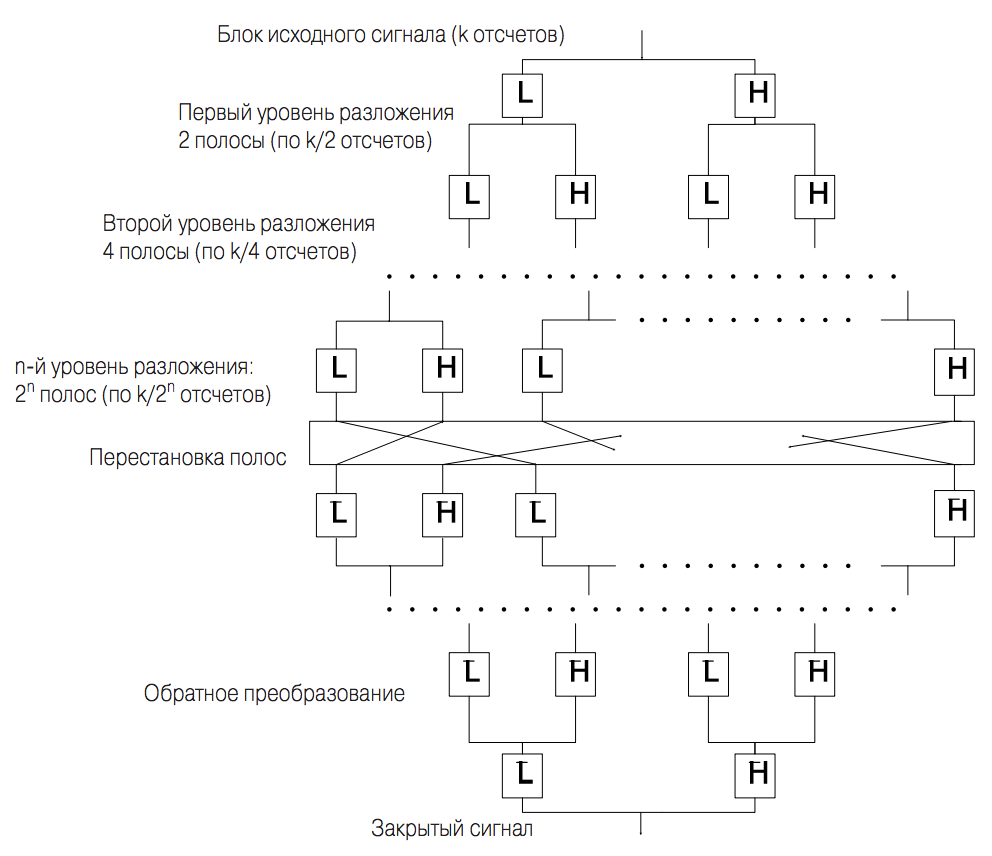

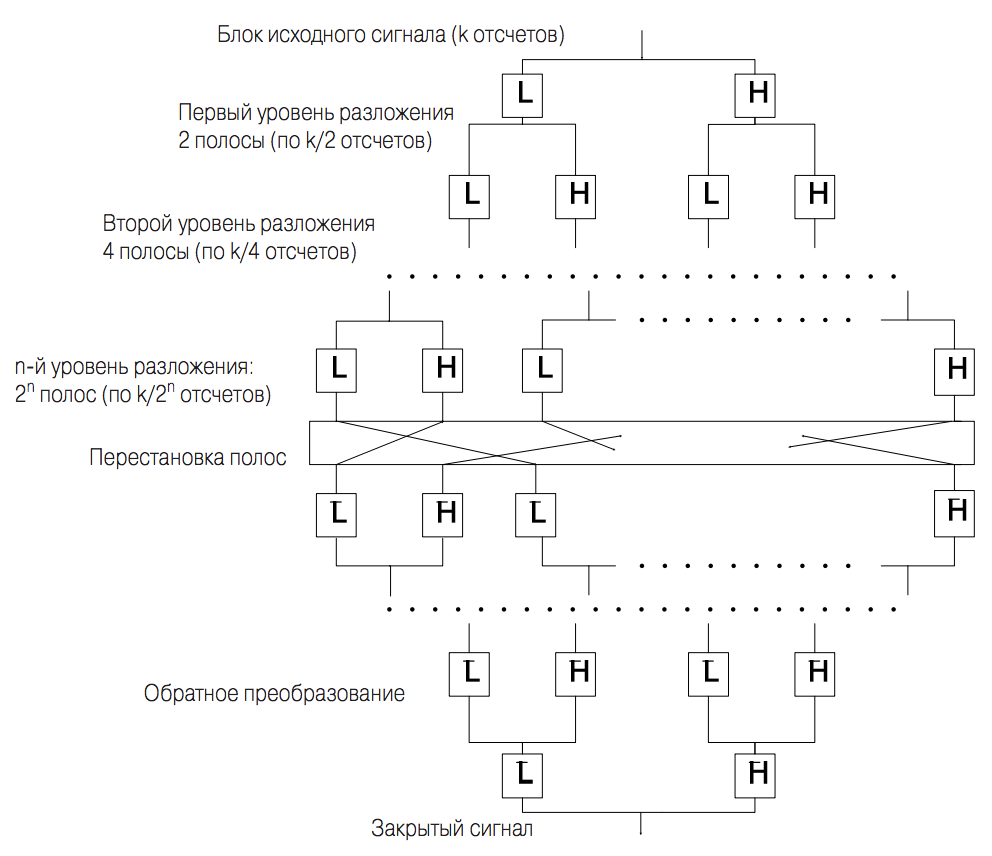

На рис. 7 представлена блок-схема алгоритма засекречивания речи. Развернутое описание многоуровневого вейвлет-преобразования программы WAVELET-FONE при шифровании речевого сигнала приведено в (Gorshkov Yu.G., Kuzin A.Yu., Tsirlov V.L. Zasekrechivanie rechevoy informatsii na osnove veyvletov // Vestnik MGTU im. N.E. Baumana. Seriya: Priborostroenie, 2011, No SPEC, pp. 138-145.).

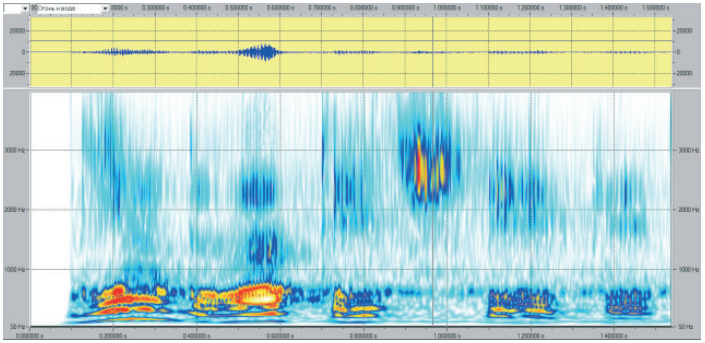

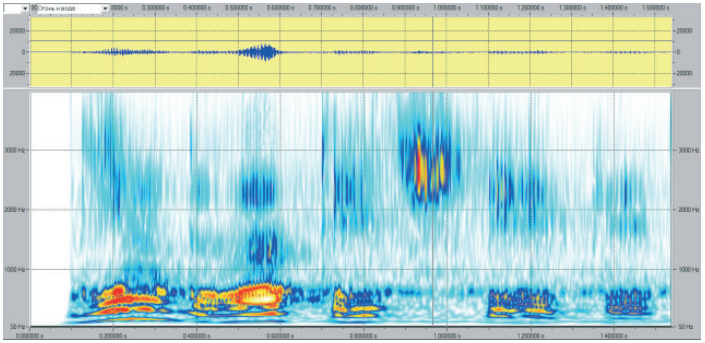

На рис. 8 представлена сонограмма тестовой записи речевого сигнала в 2-х канальном частотном режиме засекречивания.

Рис. 8. Вейвлет-сонограмма тестовой записи речевого сигнала в 2-х канальном частотном режиме засекречивания

Рис. 7. Блок-схема алгоритма засекречивания речи программы WAVELET-FONE

На рис. 9 — сонограмма восстановленного речевого сигнала

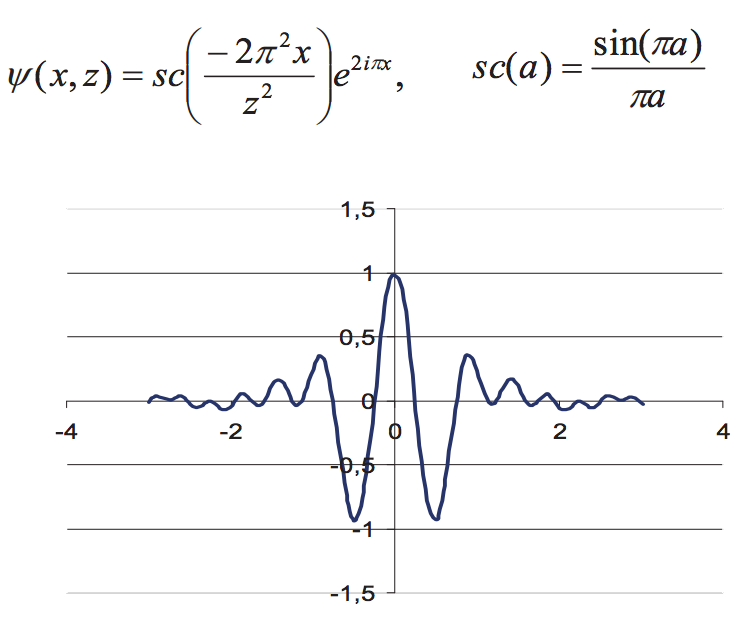

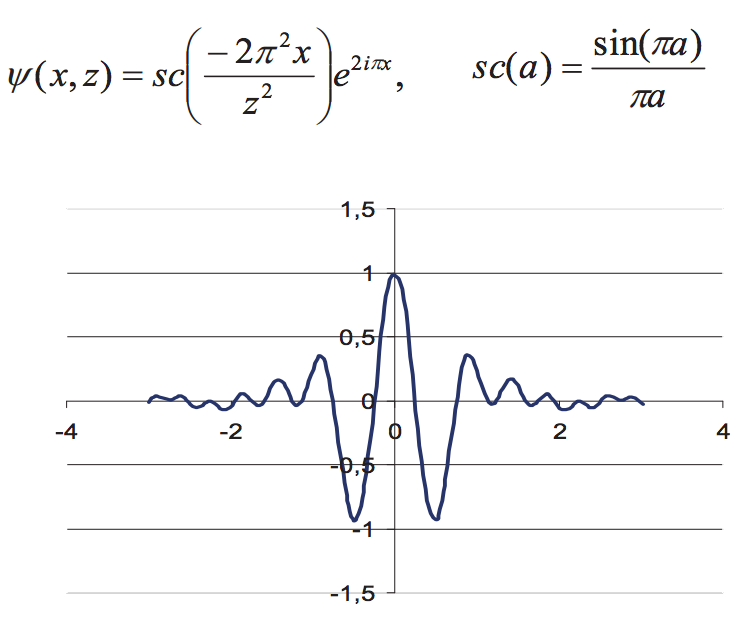

В программе WAVELET-FONE задан набор вейвлетов: Coifl et, Daubechies, Shannon. Преобразования речевых сигналов (рис. 8, 9) получены с использованием вейвлета Shannon (рис. 10):

Тестирование засекречивающих преобразо- ваний программы WAVELET-FONE выполнялось средствами анализа RightMark Audio Analyzer 6.2.1. и WaveView-MWA.

Параметры рече-преобразующего тракта программы засекречивания:

За счет незначительных суммарных искажений речепреобразующего тракта обеспечивается высокое качество восстановленного речевого сигнала.

Заключение

Проведенные исследования подтвердили целесообразность тестирования аппаратно-про- граммных средств засекречивания речевой информации коммерческого применения. С использованием разработанной методики получены объективные первичные характеристики шифратора дискретного типа «Snapfone» и аналогового — «Орех-2». Тестирование программы засекречивания речи WAVELET-FONE показало, что она может найти применение для защиты биомедицинских акустических сигналов — звуковсердца и легких в соответствии с требованиями стандарта ISO/IEC 24745:2011 «Информационные технологии: — методы обеспечения безопасно- сти; — защита биометрической информации».

Необходимый уровень криптографической защиты, при передаче биометрической информации по каналам связи, может быть обеспечен введением предварительного шифрования биомедицинских сигналов.

От себя добавлю что в современных реалиях получить надежный канал засекреченной связи можно получить используя OpenSource приложения в основе которых лежит протокол шифрования ZRTP.

В статье рассмотрены вопросы тестирования средств засекречивания c целью получения реальных характеристик защищенной речевой связи.

Характеристики телефонных шифраторов

Зарубежными и российскими компаниями-разработчиками в последние годы представлено для коммерческого применения значительное количество образцов телефонных шифраторов. Основная цель средств засекречивания речевой информации – преобразование исходного речевого сигнала по заданному закону для достижения минимальной остаточной разборчивости, а также обеспечение значительного пространства ключей и высокой стойкости засекреченного сигнала к криптоанализу .

Российскими специалистами телефонные шифраторы коммерческого применения по способу защиты речевого сигнала (Р.С.) принято делить на два класса: аналогового типа (с использованием рече-преобразующего устройства и шифратора) и дискретного типа — выделение параметров Р.С., представленных в цифровом виде на основе вокодеров, с последующим шифрованием.

Зарубежные криптографы аппаратуру засекречивания также разделяют на Аналоговую (Scramblers) и Цифровую — Digital Voice Protection (DVP). Аналоговая аппаратура (Scramblers) включает 4 вида засекречивающих преобразований:

- Time-Domain Scramblers (TDS) — с преобразованиями во временной области;

- Frequency-Domain Scramblers (FDS) — частотные преобразования;

- Time-Frequency Scrambling (TFS) — частотно-временные преобразования;

- Encryption by using Pseudo-Noise Sequences (ENS) — шифрование с использованием псевдошу- мовых последовательностей.

Возможность отдельных телефонных шифраторов помимо засекречивания переговоров обеспечивать криптографическую защиту факсимильной информации выводят их в разряд эффективных универсальных средств защиты нетекстовой информации корпоративных систем связи. На рис. 1 представлен внешний вид телефонного шифратора Snapfone (Израиль, Snapshield, Ltd).

Данные компании-разработчика по шифратору Snapfone:

- высокий уровень безопасности FIPS 140-2 (уровень 2);

- минимальное время задержки речи;

- шифрование: 3DES, ключ 192 бит;

- алгоритм генерации ключей: Diffi e-Hellman, ключ 1024 бит.

Рис. 2. Структура защищенной корпоративной системы связи с использованием шифраторов семейства Snap

Данные компании-разработчика по телефонному шифратору «Орех-2» (Украина):

- относится к аппаратуре засекречивания аналогового типа;

- вид преобразований — частотно-временные перестановки;

- cловесная разборчивость не менее 85%;

- задержка речевого сигнала 0.32 сек;

- время синхронизации не более 10 сек;

- разрядность ключа 128 бит;

- cеансовый ключ формируется автоматически для каждого сеанса связи и составляет 10 в 36-й степени возможных комбинаций.

На кафедре «Информационная безопасность» МГТУ им. Н.Э. Баумана выполнены поисковые исследования, в ходе которых разработана методика тестирования телефонных шифраторов с использованием стенда аппаратно-программных средств.

Методика включает в себя многоканальную регистрацию открытых речевых сигналов, засекреченных линейных передач и восстановленной речи с их последующим многоуровневым вейвлет-анализом.

Аппаратные средства стенда:

- телефонный аппарат Panasonic KX-TS2363RUW – 2 шт.;

- автоматическая телефонная станция (АТС) Panasonic KX-T61610B;

- автономный 4-х канальный комплекс регистрации телефонных переговоров «ОСА А4Р»; телефонный шифратор – 2 шт. (рис. 3).

Рис. 3. Структура стенда тестирования

Программные средства:

- RightMark Audio Analyzer 6.2.1 (RMAA) – программа для тестирования аналоговых и цифровых реализаций звуковых устройств;

- WaveView-MWA – программа многоуровневого вейвлет-анализа с возможностью построения сонограмм (изображений «видимый звук») повышенного частотно-временного разрешения нестационарных сигналов.

- Телефонный шифратор относится к аппаратуре дискретного типа Digital Voice Protection (DVP).

- Вокодер телефонного шифратора обеспечивает высокое качество синтезированного речевого сигнала.

- Время вхождения в синхронизацию не превышает 100 мсек, что соответствует заявленным данным.

Рис. 4. Сигнал линейной передачи шифратора Snapfone

Результаты тестирования шифратора «Орех-2» На рис. 5 представлен «стартовый» сигнал синхронизации шифратора «Орех-2» (части «а», «б»).

Рис. 5. «Стартовый» сигнал синхронизации шифратора «Орех-2» (части «а», «б»)

На рис. 6 представлена структура линейной передачи шифратора «Орех-2». В начале и конце кадра видны сигналы «подсинхронизации» с частотой 2100 Гц. Наблюдаются временные перестановки кадровой структуры и инверсия речевого сигнала.

Рис. 6. Вейвлет-сонограмма линейной передачи шифратора «Орех-2»

По результатам тестирования шифратора «Орех-2» можно сделать следующие выводы.

1. Телефонный шифратор относится к аппаратуре аналогового типа (Scramblers). Вид преобразований — временные перестановки (TDS) с общей инверсией сигнала, в отличие от данных разработчика: частотно-временные перестановки (TFS).

2. Речепреобразующее устройство обеспечивает достаточно высокое качество восстановленного сигнала.

3. Время вхождения в синхронизацию не превышает 10 сек.; задержка речевого сигнала в режиме засекречивания составляет 0.64 сек., что в два раза превышает данные разработчика. (Известно, что «комфортные» условия переговоров абонентов обеспечиваются в том случае, если задержка речи не превышает 0.3 сек.

Программа засекречивания речевых сигналов WAVELET-FONE Разработка кафедры «Информационная безопасность» МГТУ им. Н.Э. Баумана предназначена для обеспечения безопасности речевой связи на коммутируемых телефонных каналах сети общего пользования. Засекречивание передаваемой информации осуществляется многоуровневым вейвле преобразованием речевого сигнала по заданному ключу с последующим его восстанов- лением на приемном конце.

Основные характеристики:

- общее количество ключей: 1,3×1015;

- диапазон рабочих частот 300 − 3400 Гц;

- частота дискретизации 8000 Гц, разрядность 16 бит.

- возможность построения многоуровневой защиты речевой информации с адаптацией под канал связи;

- повышенное качество восстановленного речевого сигнала по сравнению с аппаратурой засекречивания, использующей алгоритмы быстрого преобразования Фурье;

- асинхронный режим работы.

На рис. 7 представлена блок-схема алгоритма засекречивания речи. Развернутое описание многоуровневого вейвлет-преобразования программы WAVELET-FONE при шифровании речевого сигнала приведено в (Gorshkov Yu.G., Kuzin A.Yu., Tsirlov V.L. Zasekrechivanie rechevoy informatsii na osnove veyvletov // Vestnik MGTU im. N.E. Baumana. Seriya: Priborostroenie, 2011, No SPEC, pp. 138-145.).

На рис. 8 представлена сонограмма тестовой записи речевого сигнала в 2-х канальном частотном режиме засекречивания.

Рис. 8. Вейвлет-сонограмма тестовой записи речевого сигнала в 2-х канальном частотном режиме засекречивания

Рис. 7. Блок-схема алгоритма засекречивания речи программы WAVELET-FONE

На рис. 9 — сонограмма восстановленного речевого сигнала

В программе WAVELET-FONE задан набор вейвлетов: Coifl et, Daubechies, Shannon. Преобразования речевых сигналов (рис. 8, 9) получены с использованием вейвлета Shannon (рис. 10):

Тестирование засекречивающих преобразо- ваний программы WAVELET-FONE выполнялось средствами анализа RightMark Audio Analyzer 6.2.1. и WaveView-MWA.

Параметры рече-преобразующего тракта программы засекречивания:

- неравномерность АЧХ (в полосе от 40 Гц до 15 кГц) +0.02, -0.01 дБ;

- нелинейные искажения 0.011%;

- уровень шума -91,7 дБ;

- интермодуляционные искажения 0.018 %.

За счет незначительных суммарных искажений речепреобразующего тракта обеспечивается высокое качество восстановленного речевого сигнала.

Заключение

Проведенные исследования подтвердили целесообразность тестирования аппаратно-про- граммных средств засекречивания речевой информации коммерческого применения. С использованием разработанной методики получены объективные первичные характеристики шифратора дискретного типа «Snapfone» и аналогового — «Орех-2». Тестирование программы засекречивания речи WAVELET-FONE показало, что она может найти применение для защиты биомедицинских акустических сигналов — звуковсердца и легких в соответствии с требованиями стандарта ISO/IEC 24745:2011 «Информационные технологии: — методы обеспечения безопасно- сти; — защита биометрической информации».

Необходимый уровень криптографической защиты, при передаче биометрической информации по каналам связи, может быть обеспечен введением предварительного шифрования биомедицинских сигналов.

От себя добавлю что в современных реалиях получить надежный канал засекреченной связи можно получить используя OpenSource приложения в основе которых лежит протокол шифрования ZRTP.